Warning: preg_match(): Compilation failed: unrecognized character follows \ at offset 1 in /home/r5652521/public_html/soma-engineering.com/wp-content/themes/affinger/functions.php on line 1548

無線 LAN の不正アクセスが 3 年前(2015 年)くらいから、ホテルやレストランなどで問題視されております。

誰でもアクセスできてしまうようなところですと、セキュリティ的に対策が必須ですが、そうではない、例えば会社や家での無線 LANでも不正アクセスが問題視されております。

実際「ただ乗り」といって、他人の家の無線 LAN を勝手に使う事件があり裁判になりました。

結果は無罪になってしまいましたが、恐らくこれは氷山の一角ではないかと私は思っています。

家庭であれば、勝手に使われているかどうかなんて、普通気付きませんからね、正直恐ろしいです。

また、被害者が捜査対象になってしまう事も無きにしも非ずだと思われます。

ただ乗りで使用されている無線 LAN は被害者側のものではありますが、その通信を悪用されてインターネット上で悪意ある取引があった場合、通信の出どころは被害者の自宅からなので、事件になった場合は捜査対象になり得かねないという事です。

無線LAN「ただ乗り」の恐怖 衝撃の「無罪判決」、犯罪に利用され被害者が捜査対象になる恐れ | 産経ニュース

ですので、無線 LAN の通信は必ず暗号化しなければなりませんが、一般家庭の 無線 LAN についての認識はどの程度といったものか調べてみました。

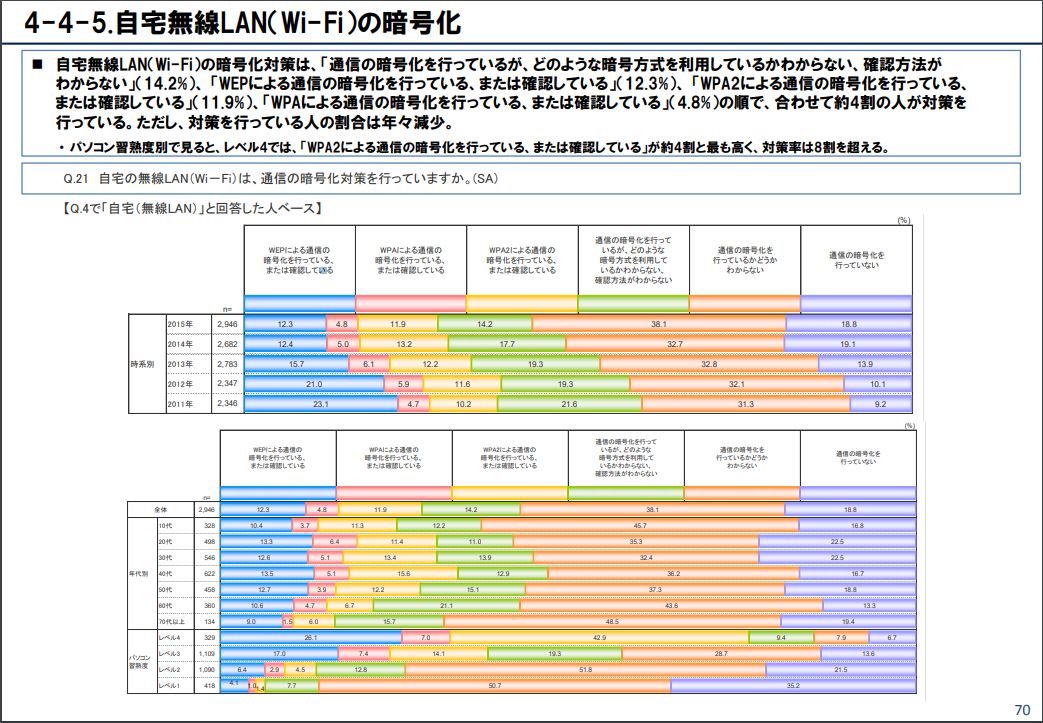

これは 2015 年の総務省の資料になります。

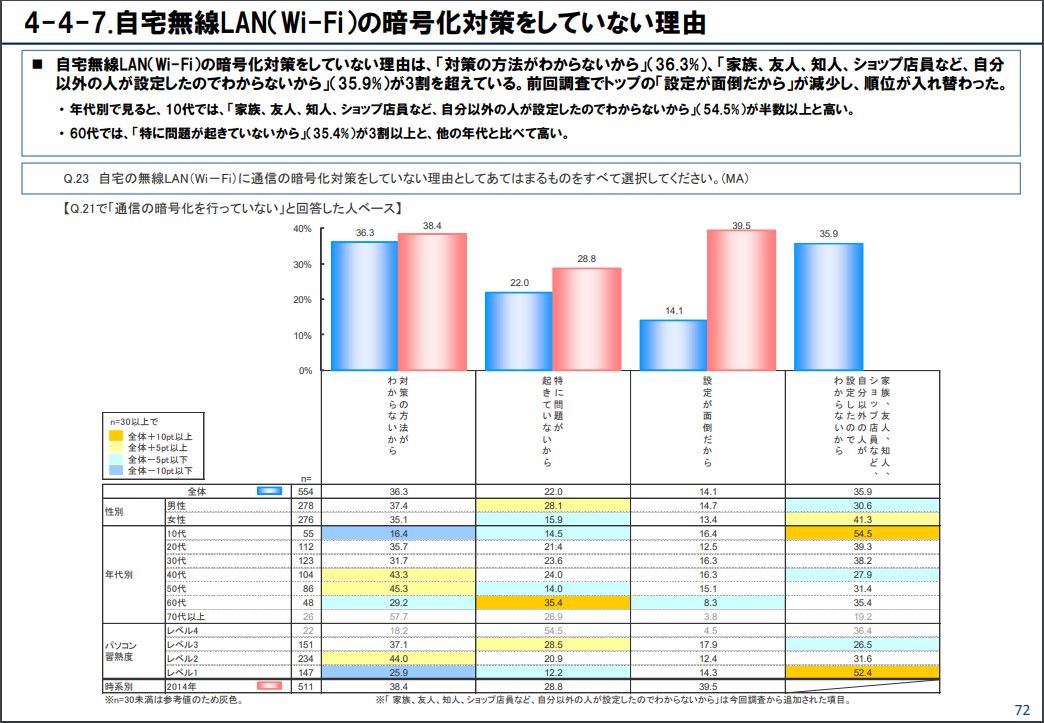

以下の図① や図③ をご覧いただければわかりますが、年齢に大差なく、大半は「無線 LAN の暗号化をする方法がわからない、やっていない」のです。

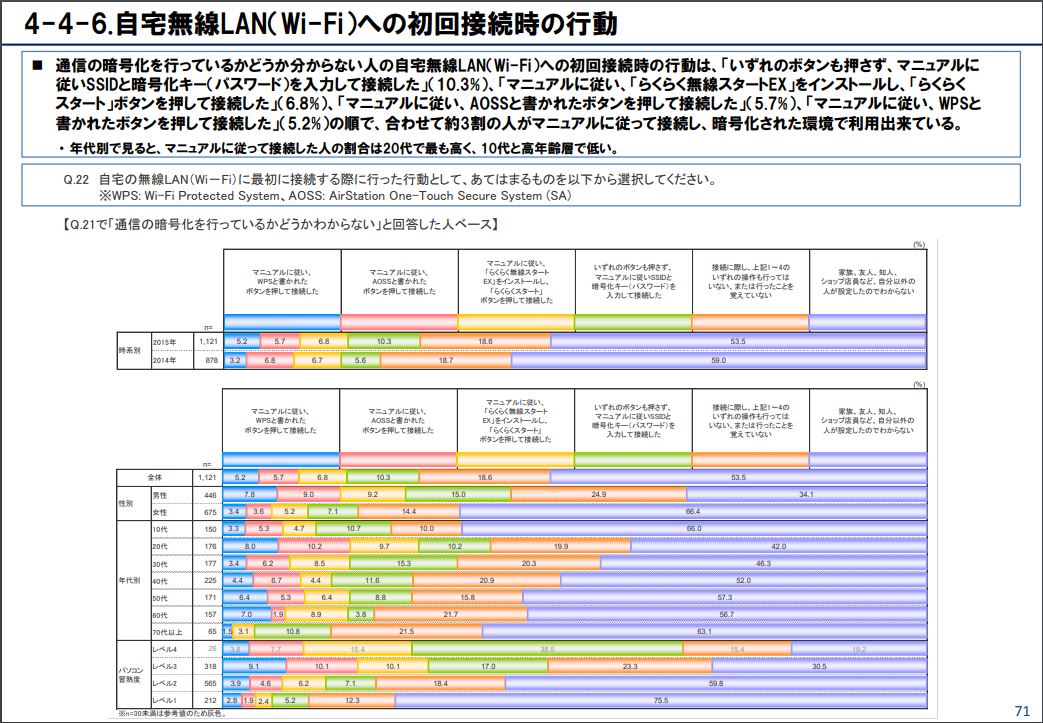

また、初回接続時の図② を見ても、 Wi-Fi のデフォルトパスワードを変更しているかは微妙なところですね。

確かにユーザーのリテラシーが低いから、こういう状況になっている可能性はあるかと考えられます。

(決して上の無罪判決を肯定しているのではありません。)

しかし一方で、一般家庭向けのセキュリティーの啓蒙活動的なものが余りないのではないかとも感じてはいます。

図①:無線 LAN 暗号化についての認識

図②:無線 LAN 初回設定時の認識

図③:無線 LAN の暗号化をしていない理由

そこで、警察庁、無線 LAN メーカーや、セキュリティベンダーをはじめ、注意喚起をするようになってきました。

無線LANをお使いの方へ | 警視庁

Wi-Fi 利用者向け 簡易マニュアル | 総務省

自宅の無線 LAN のセキュリティについて、見直しする事は余りないかと思いますが、以下の項目に沿って、最低限のセキュリティ対策を実施されているかどうか、確認するとともに、設定されていなければ対策することをお勧めいたします。

- インターネットからリモート管理する設定はしない。IDとパスワードが分かってしまえば、どこからでも誰でもルーターの管理画面にログインできてしまう可能性があるためです。

- IP アドレス範囲の設定で、出荷時同様の設定は行わない。よくあるのが、192.168.0.1 や 192.168.0.1 のような設置は避けましょう。

例えば、172.100.10.1 のような異なるクラスでの設定をおすすめします。 - ルーターにログインしたら、必ずログアウトしてください。

セッションが開いたままだと、認証しなくても攻撃されてしまう可能性があります。 - 暗号化は有効にし、WPS の機能は有効にしない。簡単なパスフレーズであれば、ツールさえあれば誰でもハッキングできてしまいます。

- 出荷時のパスワードは必ず変更する。ルーターによっては、説明書やインターネットなどで出荷時のパスワードが記載しております。

- ファームウェアは常に最新にする。新しいファームウェアには脆弱性などの対策が入っておりますので、その場合は早急な対応が必要です。

- 必要なポート以外は開けない。不必要なポートを開けたことにより、そのポート経由で侵入/攻撃される可能性があります。

他にも細かい設定で色々できるところはありますが、最低限は上記くらいは実施されると良いかと思います。

また、攻撃も日々進化していますので、知識がある方はセキュリティーベンダーのサイトをチェックしてみるにも良いと思います。

新たな攻撃手口を確認 家庭用ルータでチェックすべき2つの対策 | TrendMicro インターネットセキュリティナレッジ

では最後までお読みいただきありがとうございました!